|

Digital Security and Privacy for Human Rights Defenders |

2.7 Шифрование в Интернете Общие замечания

I.Информация, которую вы отправляете или получаете в Интернете, передается открыто. II.Некоторые веб-сайты обеспечивают защиту этой информации с помощью зашифрованного "туннеля" между сервером и компьютером пользователя. III.Этот туннель создается автоматически и обладает характерными признаками. Вы сами определяете уровень доверия к нему. IV.Остается вероятность перехвата данных и вторжения в систему (атака "человека посередине"). V.Нужно тщательно проверять сертификаты безопасности, выдаваемые веб-сайтом, который обеспечивает зашифрованную связь. Многие онлайновые службы предлагают шифрование. Некоторыми из таких служб мы пользуемся постоянно. Когда Иван Иванович входит на почтовый сервер, чтобы прочесть свежие письма, или делает покупки в Интернет-магазине, или просто передает важную информацию куда-либо, он, конечно, рассчитывает, что его действия будут достаточным образом защищены от прослушивания и кражи. В Интернете существует шифровальная система, которая называется Secure Sockets Layer (SSL). Узнать, что ваш Интернет-браузер перешел на работу в SSL-режиме, можно по двум характерным признакам: - К обычному "http" в адресе веб-сайта добавилась буква "s" (начальная буква слова "secure" – "безопасный"):

https:// ...

Это значит, что веб-сайт, который вы просматриваете, и ваш Интернет-браузер "договорились" о связи по зашифрованному каналу. Чтобы узнать больше об уровне защиты, предлагаемой SSL, посмотрим, как это работает.

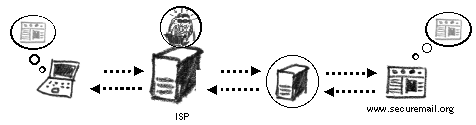

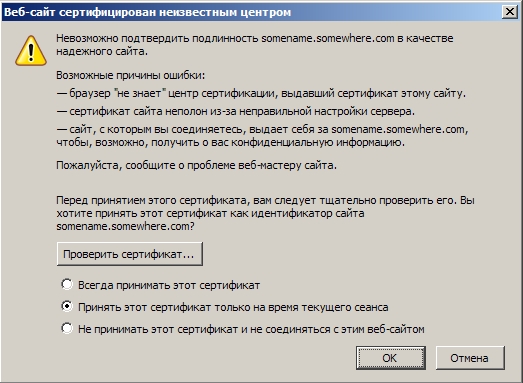

Рис. 1: Соединение с веб-сайтом по SSL Подпись под сервером: "провайдер доступа" Сертификаты SSLSSL использует концепцию открытых ключей. Если веб-сайт желает применять шифрование SSL, он должен получить SSL-сертификат. Когда ващ Интернет-броузер связывается с таким сайтом, вся информация между ним и вами шифруется. Стойкость шифра зависит от SSL-сертификата, полученного веб-сервером. Сегодня в Интернете обычной считается стойкость шифра в 128/256 бит (этого достаточно для почти любых задач). У вашего браузера (и у Internet Explorer, и у Mozilla Firefox) есть встроенный список центров сертификации SSL. Если вы зашли на сайт, у которого есть SSL-сертификат, браузер автоматически проверяет, выдан ли этот сертификат одним из центров, который есть в списке браузера, и все ли детали верны (не вызывают подозрения). Каждый сертификат имеет, как минимум, следующие характеристики: Открытый ключ владельца Имя или псевдоним владельца Дата прекращения действия сертификата Серийный номер сертификата Название организации, выпустившей сертификат Цифровая подпись организации, выдавшей сертификат Если сертифицирующего центра нет в вашем списке, или какая-либо

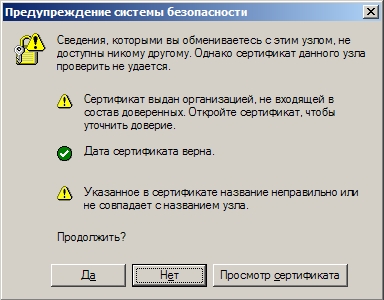

из характеристик вызывает сомнения, браузер выдаст на экран предупреждение

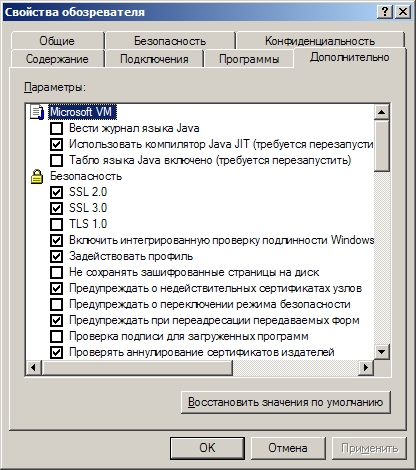

и предложит вам проверить сертификат. Выберите Сервис – Свойства обозревателя, далее вкладку Дополнительно (Tools – Internet Options, Advanced) В разделе Безопасность (Security) убедитесь, что проставлена галочка в поле Предупреждать о недействительных сертификатах узлов (Warn about invalid certificates).

Рис. 2: Тонкая настройка Internet Explorer

Рис. 3: Предупреждение Internet Explorer о сомнительном сертификате

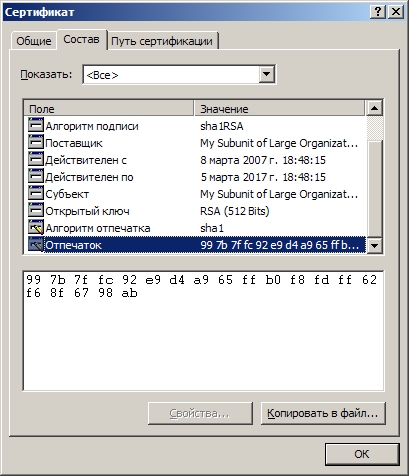

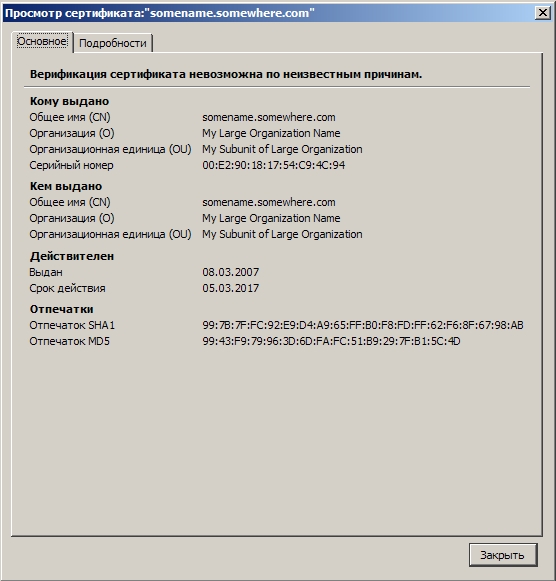

Рис. 4: Предупреждение Mozilla Firefox о сомнительном сертификате Оба сообщения на иллюстрациях говорят, по сути, об одной проблеме. В обоих случаях предлагается возможность проверить сертификат самостоятельно и решить, принимать его или нет. Если нет, доступ к сайту будет закрыт. Если вы примете сертификат (Всегда принимать этот сертификат – в Mozilla Firefox), то сам сертификат и соответствующий сертифицирующий центр будут добавлены в "доверенный" список вашего браузера, и больше вопросов по поводу этого сертификата вам задавать не будут. Если вы выбрали проверку, нужно представлять себе последовательность действий. Главный идентифицирующий признак ключа – его отпечаток (иногда для него встречается сокращение MD5). Проверка отпечатка может подтвердить подлинность сертификата – то, что он действительно был создан и опубликован именно тем сайтом, который вы посещаете. Для проверки вам нужно связаться с владельцем сайта и вручную сравнить отпечатки (по телефону, факсу, в онлайновом чате или лично). Для многих это прозвучит как излишество, но такова цена хорошего уровня безопасности. Далее мы покажем, каким рискам подвергает себя тот, кто пренебрегает этой процедурой.

Рис. 5: Так выглядит отпечаток ключа при просмотре в Internet Explorer

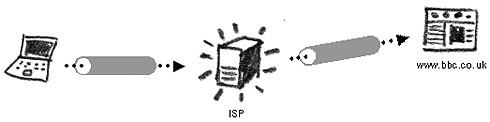

Рис. 6: То же в Mozilla Firefox Безопасная электронная почтаОнлайновые почтовые сервисы поддерживают SSL-защиту. Это относится и к веб-почте, и к "обычной" почте (для работы с которой нужен почтовый клиент). Перечисленные ниже службы предлагают защищенную электронную почту бесплатно: https://www.riseup.net Работая с такой службой, вам нужно войти в свой почтовый ящик, и все дальнейшее общение с сервером будет зашифровано. Хотя фильтр или цензор по-прежнему могут перехватывать сообщения, расшифровать их или извлечь из них какую-либо пользу будет невозможно. Обратите внимание, что адрес сайта в этом случае начинается с "https:".

В самом деле – гораздо более защищенный способ читать и составлять электронные письма! Если добавить к этому надежный пароль (см. главу о паролях), то в деле защиты информации в Интернете вы шагнете на следующий уровень. А регистрация в такой онлайновой почтовой службе не отличается от регистрации где-нибудь на yandex.ru или mail.ru. (К сожалению, большинство провайдеров веб-почты не предлагает своим клиентам SSL-защищенное соединение). Круг безопасностиОднако получатель вашего письма может и не пользоваться столь совершенной защитой, как мы только что показали. В этом случае ваше письмо поступает на почтовый сервер адресата и оказывается подверженным тем же рискам. Если адресат пользуется обычной почтой (то есть, принимает и отправляет письма по незашифрованным каналам), злоумышленники на сервере провайдера или национальном шлюзе будут иметь возможность прочесть ваше

Рис. 7: Что получается, если использовать шифрование только "с одной стороны" Слева направо: "отправитель", "провайдер", "веб-почта", "провайдер", "получатель" Можно добиться большего, если обе стороны используют одного и того же провайдера SSL-защищенной веб-почты (например, RiseUP, Bluebottle). Ведь электронные письма обычно путешествуют от сервера к серверу без шифрования, а значит, их легко перехватить.

Рис. 8: В данном примере SSL-шифрование обеспечивает

защиту "со всех сторон" Однако и в том случае, когда обе стороны используют SSL-защиту одного и того

же провайдера веб-почты, остается уязвимое место: сам почтовый сервер.

Положим, соединение между вашим компьютером и почтовым сервером

шифруется, но эта защита может быть нарушена владельцами сервера

или хакерами. Стоит попробоват оценить уровень безопасности и надежности

провайдера веб-почты, да и той страны, где размещены его серверы.

Это становится важным, например, когда речь идет о Соединенных Штатах,

где власти могут выдать ордер на конфискацию сервера и всей информации,

которая на нем хранится. Упомянутые выше серверы веб-почты расположены

в следующих странах: Множество сервисов веб-почты предлагает вариант защиты вашей корреспонденции от произвола со стороны провайдера. Те, что перечислены здесь, не только предоставляют защищенный доступ к своим ресурсам, но и хранят сами данные на серверах в зашифрованном виде. Ваш ящик e-mail становится доступным только вам. Если ваш адресат имеет почтовый ящик на том же сервере, что и вы, то электронная почта, которой вы обмениваетесь, тоже может быть зашифрована. Это обеспечивает более высокий уровень безопасности коммуникаций, но, как правило, требуется сравнительно быстрый доступ к Интернету. Ведь всякий раз, как вы заглядываете в свой ящик, с веб-сайта автоматически (временно) на ваш компьютер устанавливается шифровальная программа.1 Примеры серверов, где можно бесплатно завести такой "зашифрованный" ящик: www.hushmail.com Хотите узнать больше?

|