|

Digital Security and Privacy for Human Rights Defenders |

2.4 Шифрование Общие замечания

I.Шифрование – процедура, которая делает вашу информацию недоступной для всех, кроме некоторых "избранных". Можно зашифровать файл, электронное письмо и даже весь жесткий диск. II.Для зашифрованного общения используется алгоритм с открыты ключом. Он подразумевает существование пары "открытый ключ – закрытый ключ". Открытый ключ вы распространяете среди друзей и коллег. Если кто-нибудь из них хочет написать вам зашифрованное письмо, он пользуется вашим открытым ключом. III.Безопасность этой системы зависит от уровня доверия к открытому ключу, наличия антивирусной и антишпионской программной защиты и адекватного обстоятельствам пароля, который защищает ваш закрытый ключ. IV.От измененений в письмах e-mail можно застраховаться, используя цифровую подпись. V.Уровень защиты, предлагаемый современными шифровальными программами, настолько высок, что в некоторых странах мира такие программы (и даже обучение работе с ними) запрещены. ИсторияШифрование объединяет усилия лингвистов и математиков для защиты информации. Данные шифруются так, что прочесть их может лишь адресат. История шифрования уходит корнями в глубокую древность и содержит немало колоритных моментов. Примерно в пятом веке до нашей эры спартанцы придумали самый древний из известных нам способов шифрования. Они брали две одинаковые по форме и размеру палки ("скиталы") и пергаментную ленту. Ленту наматывали на одну из палок и писали сообщение поперек витков. Затем ленту снимали и передавали адресату, который имел точно такую же палку. Даже если враги перехватывали гонца, они не могли ничего разобрать на длинной ленте. Другим известным шифровальщиком был римский полководец Юлий Цезарь. Его метод состоял в смещении алфавита на три позиции в латинском алфавите (в русском языке это выглядело бы как использование "г" вместо "а", "д" вместо "б" и т.д.). Метод применяется и поныне, он называется "шифр Цезаря". А вот "скиталы" ушли в прошлое: развитие математики и появление компьютеров сделали такие архаичные методы защиты информации бессмысленными. Существует целая отрасль науки – лингвистическая криптология (напр. иероглифы). Есть метод, при котором прячется на содержимое, а само сообщение: он называется стеганографией. Шифр Цезаря – метод подстановки: буква заменяется на другую букву алфавита. Вскрытие шифров имеет свое научное название: криптоанализ. Задача криптоаналитика – найти ошибку или уязвимость в методе шифрования. Одна из наиболее впечатляющих побед криптоаналитиков XX века – вскрытие польскими и британскими специалистами нацистского военного кода "Enigma". Уинстон Черчилль считал это поворотным пунктом всей Второй мировой войны: шифры "Enigma" использовались нацистами для координации действий подводных лодок, наводивших ужас на морские конвои союзников.

Не стоит, однако, переоценивать способность шифрования защитить данные. Уязвимость

крипто – обычно результат ошибки человека или способов применения

крипто. Шифрование нередко становится объектом ограничений со стороны

законодателей. Гражданские организации в США уже давно ведут борьбу

за то, чтобы шифрование было открыто для всех. Правительства многих

стран, которые считают за благо контролировать информационные потоки

в Интернете, запрещают гражданским лицам использовать шифры (а то

и налагают на крипто полный запрет). Шифруем информациюКриптология учит нас шифровать (и, наоборот, расшифровывать) информацию. Сложный математический метод применяется к массиву данных, и вот уже никто не в состоянии вернуть им первоначальный вид, кроме единственного человека: того, кто владеет ключом. Шифрование жесткого диска

Когда вы переписываете файл с зашифрованного жесткого диска куда-либо еще (или, например, отправляете по электронной почте), файл автоматически расшифровывается. Если компьютер выключен, а злоумышленник пытается обойти защиту BIOS (мы ранее говорили о том, как ее можно установить), просто вынув диск из компьютера, вашей информации ничто не угрожает: ведь она зашифрована.1Картинка слева: "зашифрованный раздел". Картинка справа: "полностью зашифрованный диск".

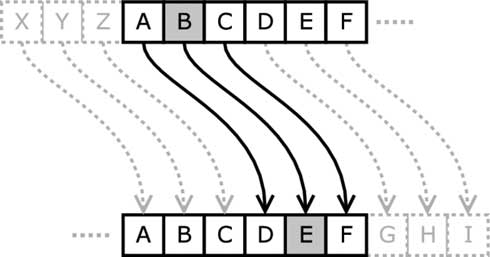

Можно зашифровать и раздел на диске. Кстати, а что такое "раздел"? Это способ виртуально разделить один жесткий диск на две части (или больше). Когда я говорю "виртуально", то имею ввиду, что система будет воспринимать ваш диск как два разных, хотя физически по-прежнему останется один диск. Например, если у вашего компьютера есть диск C: с 5 Гб свободного пространства, можно выделить на нем раздел D: объемом 1 Гб. Этот раздел можно защифровать и хранить на нем документы. Основной раздел C: останется открытым. Там можно держать программы и файлы, которые не нуждаются в особой защите. В итоге получается стабильная и защищенная компьютерная система.2 Почтовую программу (например, Thunderbird) можно настроить так, чтобы она хранила электронную почту на зашифрованном диске. Доступ к ней будете иметь только вы (и тот, с кем вы поделитесь паролем). Можно зашифровать "флэшку" или другой съемный носитель данных. Это очень полезно, если вы часто путешествуете и держите важные данные на карточке памяти. Некоторые программы (TrueCrypt, CompuSec) могут шифровать "флэшки" так, что расшифровать их позднее можно и без установки самой программы на компьютере, где вы пользуетесь "флэшкой". _______________________________________________________________________________________________ (1) Весь жесткий диск можно зашифровать, например, с помощью программы CompuSec (http://www.ce-infosys.com) – она также есть на диске "НПО в коробке: безопасность" (NGO in a Box – Security Edition). (2) Зашифрованный раздел на жестком диске можно создать, например, с помощью программы TrueCrypt (http://www.trucerypt.org). Ее можно найти на компакт-диске "НПО в коробке: безопасность" (NGO in a Box – Security Edition CD). Шифрование с открытым ключомМы привыкли считать, что если два человека хотят обмениваться шифрованными сообщениями, им надо сначала договориться об общем пароле. Это не самый надежный способ. Ведь злоумышленник может перехватить пароль при передаче. Чтобы обойти эту проблему, математики разработали метод шифрования с открытым ключом. Сегодня это самый распространенный способ шифрования электронных сообщений. Алгоритм с открытым ключом предусматривает создание двух ключей: открытого и закрытого. Они работают только в паре: то, что зашифровано одним, можно расшифровать другим (и никак иначе). Это главный принцип и гарантия надежности и стойкости метода. Отправьте всем, с кем вы хотите вести защищенную переписку, свой открытый ключ. Его можно также загрузить на специальный сервер открытых ключей в Интернете. Закрытый ключ лучше хранить подальше от чужих глаз (может быть, на дискете). Он защищен паролем, который известен только вам. Никому не передавайте свой закрытый ключ. Если у вас есть подозрение, что пароль к закрытому ключу скомпрометирован (например, украден), вы можете аннулировать ключ и создать новую пару ключей. Как зашифровать и расшифровать сообщение(3)Алгоритм с открытым ключом означает, что для написания вам сообщения отправитель может пользоваться вашим открытым ключом. Поэтому открытый ключ можно передавать друзьям и знакомым и размещать на сервере в Интернете. Пример. Я хочу отправить вам зашифрованное письмо. Сначала вы должны передать мне копию своего открытого ключа. Этим ключом я шифрую свое сообщение и посылаю его вам. Только вы можете расшифровать полученное письмо – ведь только у вас есть соответствующий закрытый ключ.

Первая картинка: "Шаг 1. Передайте свой открытый ключ

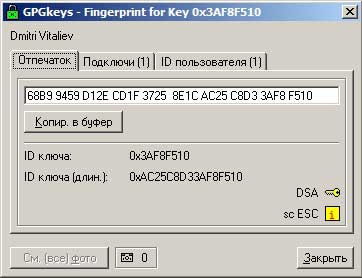

другу".

Вторая картинка: "Шаг 2. Друг шифрует текст своего письма с помощью вашего открытого ключа". Третья картинка: "Шаг 3. Друг посылает вам шифровку". Четвертая картинка: "Шаг 4. Вы расшифровываете письмо с помощью своего закрытого ключа (защищенного паролем)". Обратите внимание: когда мы говорим "письмо", то имеем ввиду оригинальное сообщение, а когда "шифровка" – зашифрованное. Алгоритм с открытым ключом позволяет обмениваться шифрованными сообщениями без предварительной передачи секретного пароля. Это существенно повышает уровень безопасности и практичности ваших коммуникаций. Алгоритм с открытым ключом применяется в приложениях электронной почты и чата, веб-броузерах, многих онлайновых сервисах. Безопасность, которая достигается с его помощью, вызывает озабоченность некоторых правительств. Ведь уровень защиты информации становится проблемой для спецслужб и разведок. ________________________________________________________________________________________________ (3) Чтобы на практике оценить возможность алгоритма с открытым ключом, воспользуйтесь пакетом GPG4Win (http://www.gpg4win.org) или связкой программ GnuPG и GPGshell с компакт-диска "НПО в коробке: безопасность" (NGO in a Box – Security Edition). Попробуйте с их помощью воспроизвести примеры из этой главы. Надежность ключаНадежность шифрования зависит от: длины вашей пары ключей (обычно 2048 бит), Что значит "аутентичность"? Когда вы шифруете предназначенное мне письмо с помощью моего открытого ключа, то хотите быть уверены, что ключ и в самом деле принадлежит мне. Давайте взглянем, как это отражается в свойствах пары ключей. Каждая пара ключей имеет пять характерных признаков: Идентификатор владельца (User ID): обычно адрес электронной почты.

Обратите внимание – в нем не должно быть опечаток.

Попробуйте проверить характерные признаки ключей перед их использованием. Поскольку при шифровании с открытым ключом не происходит предварительной передачи пароля от одного собеседника другому, важно иметь возможность как-то проверять аутентичность открытых ключей. Создавать открытые ключи легко, но их характерные признаки можно подделать. Вот почему надо проверять аутентичность открытого ключа вашего собеседника перед использованием (см. ниже о цифровых подписях). Когда вы убедились, что ключ действительно принадлежит тому человеку, с кем вы хотите переписываться, вы можете "подписать" его. Отныне программа знает, что вы доверяете ключу и собираетесь его использовать(4). Длина ключа обычно составляет 2048 бит. Такая длина обеспечивает уровень защиты, гораздо более высокий, чем тот, который можно преодолеть с помощью современных компьютеров(5). ________________________________________________________________________________________________ (4) Ваша подпись будет добавлена к ключу. Если теперь вы отправите ключ кому-то еще, этот человек увидит вашу подпись и таким образом узнает, что вы вполне доверяете этому ключу. (5) С размышлениями о длине ключей сегодня и в будущем можно познакомиться в статье http://www.keylength.com/en/3. Хотите узнать больше?

|